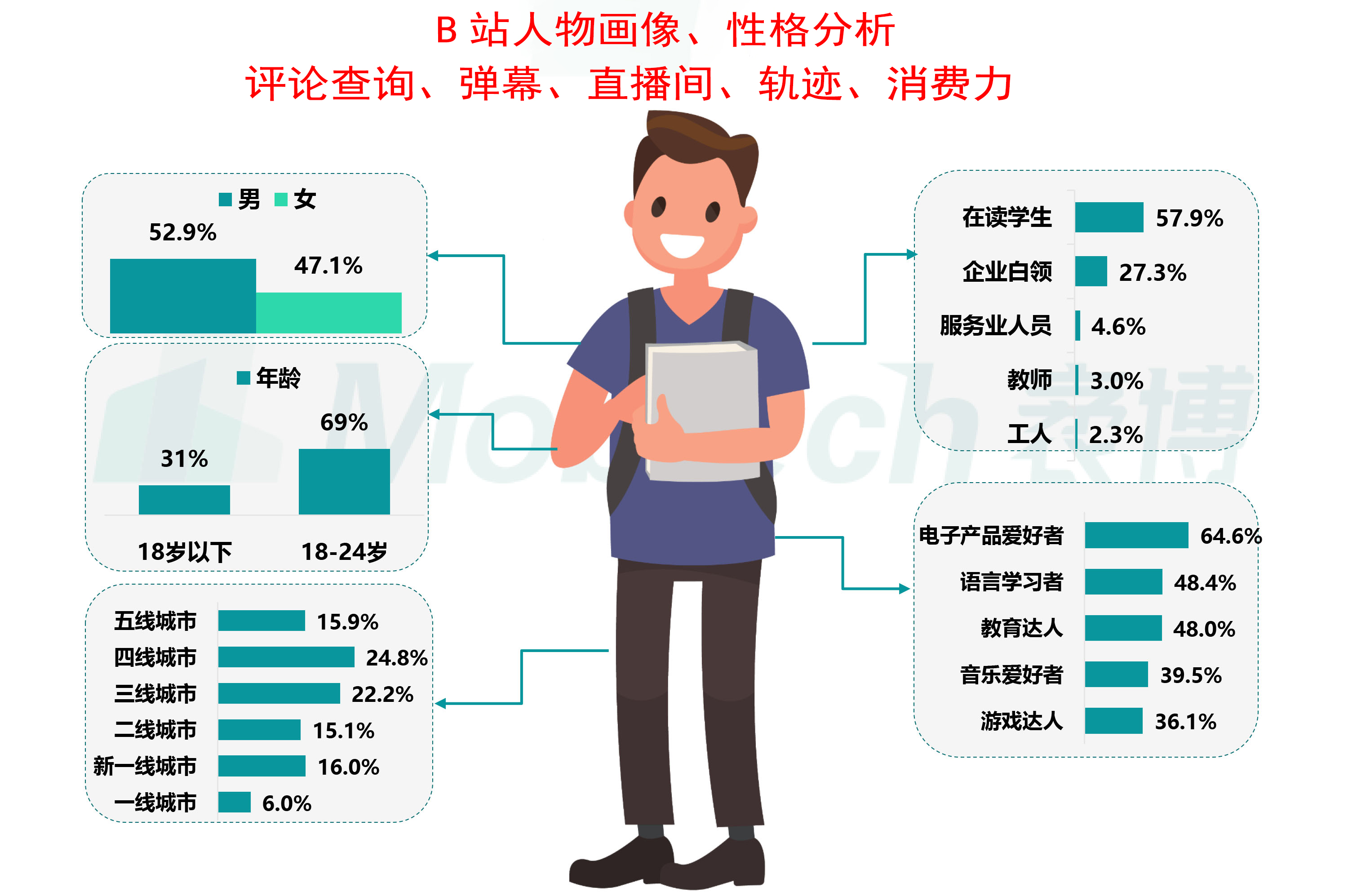

软件版本:v3.4

软件语言:简体中文

软件大小:23.82M

软件性质:绿色脱壳版

运行环境:WinXP / Win2000 / Win2003 / Win7

二代身份证 (复印件) 制作软件,用这个可以给游戏发了.......具体的用途你们知道,就不多说了

! 另把照片格式改成 bmp ,倒入到目录内的 bmp 目录就可以。

首先声明:本模板和字体,不能用于非法用途,否则后果自负,特此通告!

下载地址:

推荐阅读:

8 个月前

【全网独家】熊猫云搜、贴吧、网易云、B站评论、微博搜索

8 个月前

寄语:愿天下有情人终成眷属

9 个月前

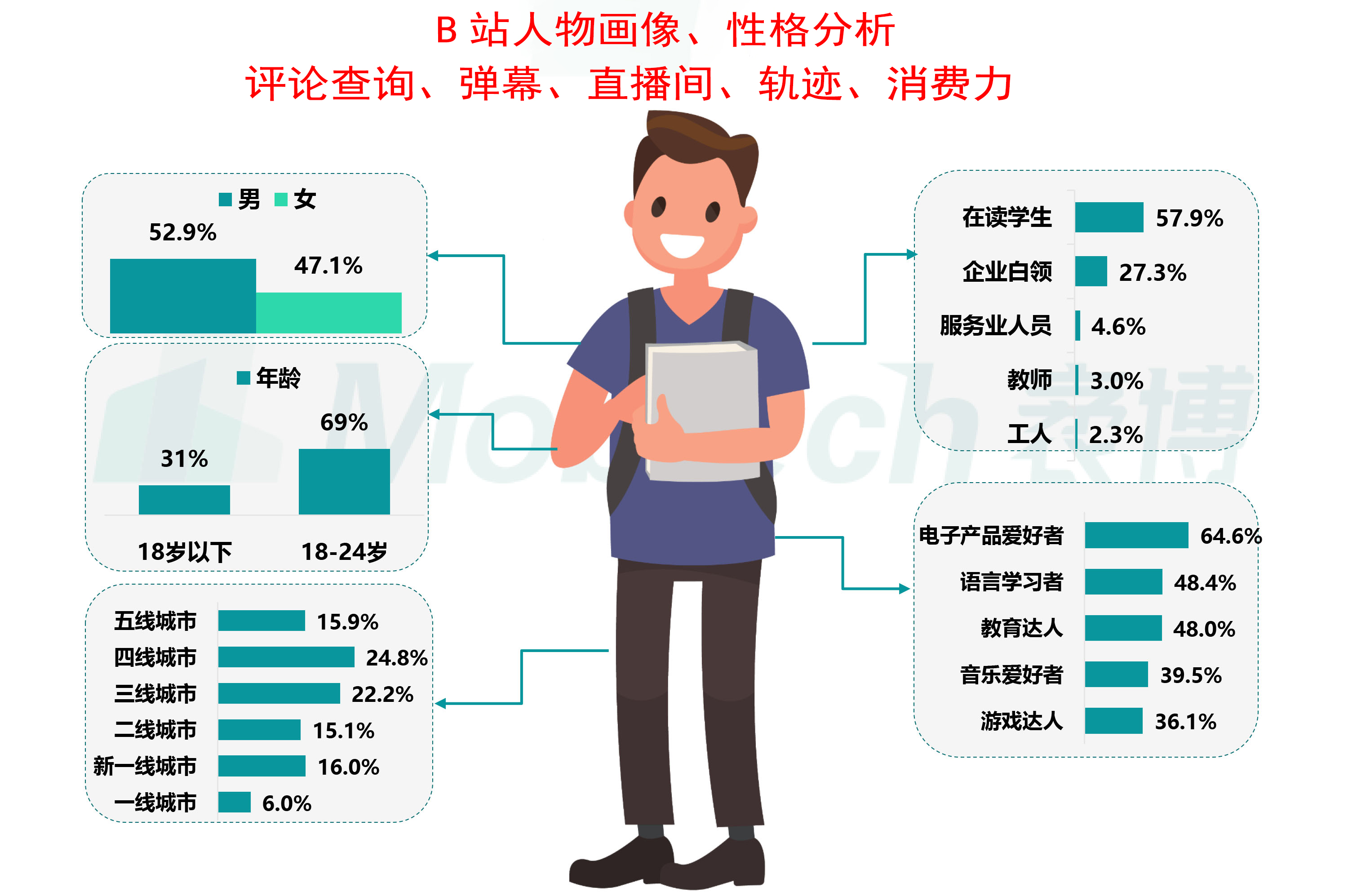

关键词:B站评论、弹幕查询、人物画像,轨迹,性格分析

9 个月前

软件版本:v3.4软件语言:简体中文软件大小:23.82M软件性质:绿色脱壳版运行环境:WinXP / Win2000 / Win2003 / Win7 二代身份证 (复印件) 制作软件,用这个可以给游戏发了.......具体的用途你们知道,就不多说了! 另把照片格式改成 bmp ,倒入到目录内的 bmp 目录就可以。 首先声明:本模板和字体,不能用于非法用途,否则后果自负,特此通告!下载地址: 2dsfzset.rar

![[有奖问答]公安社工学在网络追踪中的应用 [恭喜0749orz获奖]](/content/uploadfile/202503/49021741340980.jpg)

11 个月前

各位阔阔,你们是否还敢狂呢?你们想过狂完了会有什么后果么?呵呵呵~~看完之后还狂么?呵呵呵~~~ 本期有奖问答问题:文章里的华×微薄和qq帐号是多少?第一个答对者奖励1WB safe121 (www.safe121.com重開【조선민주주의인민공화국평양직할시평안남도중앙양수기공장】回收懸賞帖金幣,收40%服務費) 白帽子 | 2014-05-01 06:56

11 个月前

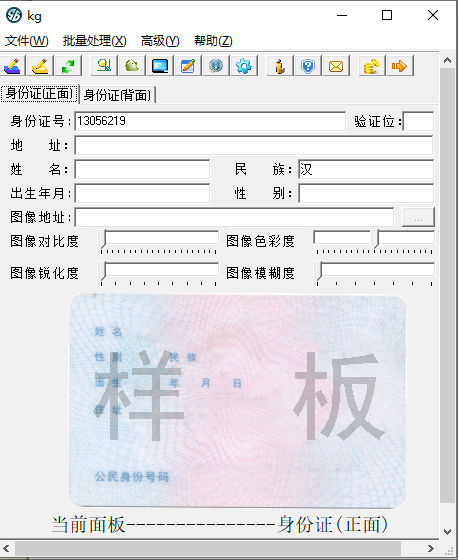

本文作者:逆狗,发表于知乎,经作者同意,转贴到本站,从回答形式改为文章形式,所以略有删改. 1、社工库真实存在,并且其恐怖指数远超于你我的想象……2000万开房数据也就算了,银行流水都能查出来,而且现在交叉推算,普通人的密码对拥有庞大数据库的人来说视若无物。我的圈子里有人一直在做网络信息安全方面的事情,有一个怪癖的大神(姑且称之为X)连续十年在完善他的社工库,目前已经有6亿条200多个G的数据,包括姓名、身份证、卡号、密码、住址、联系电话。而我通过和他聊天还知道,还有比他更厉害的大神,社工库比他更完善的大神,收集了差不多中国10亿人口的数据。我试着在X的社工库搜索自己常用的账号,天涯、QQ、电玩巴士、网易邮箱的密码全部已经被破解成明文在他的社工库里面。然后他告诉我如果他想拿到一个人的账号,比如百度账号,他只需要搜索出这个人的相关资料,然后通过密保问题、找回密码等申诉,因为他的资料准确性很高,所以只要弄,基本上都能获得密码。是不是细思极恐……最最关键的是:这些拥有社工库的人数据都存放在国外的服务器上,在国内是无服务器、无备份、无纸化、无U盘,就算警察查水表,也并没有什么卵用,甚至说,实名举报,都无法获得有力的证据。 2、如果真的存在,对于利用这个数据库的企业来说,是不是非法(我觉得是),以后暴露出来对他们有什么影响中国目前对于这方面的法律并不完善。我就说三种企业,第一移动网络运营商,第二阿里巴巴,第三快递公司。如果,我是说如果,我获得移动网络商的客户资料,就可以得到用户的姓名和电话。并且可以精确到地区,只要稍加弄一下,就可以获得GPS定位的资料。如果,我是说如果,我入侵阿里,就可以从注册ID的数据库里面获得用户的姓名、电话、具体地址、常用密码,甚至是银行卡卡号和密码。快递公司不用谈啦,这个是最最最不安全的,也是获取姓名、地址最简单的社工库。以前有中介公司直接就找快递买单元住户的姓名电话,2元一条,精准度在90%以上,你手机的骚扰电话就是这么来的。 这些几乎都是已经明摆着的事情,从电话实名认证、支付宝实名认证、实名发快递开始,就注定了你的个人资料(姓名、身份证号、电话)等,会被收录到一个数据库当中,在互联网里面流浪,或许今天它安安静静地躺在某公司的服务器里面,但是明天它就可能被拷贝或下载到了另外一台电脑。当年陈老师不也是没有想到,一个修电脑的竟然…… 3、这个如果真的存在,我觉得最近阿里的十年账单问题简直是小巫见大巫,普通好奇心比较强的人有能够去接触这个库么(例如私家侦探找资料)马云在互联网界算是一个另类奇葩,互联网枭雄四起,马化腾李彦宏之类的,谁人不知道数据库的重要性?“殊不知腾讯QQ,一直在悄然采集用户行为习惯,后台监控用户操作”(注明:本人对此句引号内画横线内容不负任何法律责任,纯属引用360的说法)在腾讯,你以为你无法查到的,并不是无法找到了。我曾经取过一个脑残网名,敲了回车之后又觉得不太好,于是当场又更改了,这个只存在了十秒不到的网名,居然也在别人的社工库搜索出来了。殊不知你才刚刚百度了一下,充气娃娃是什么,等你打开购物网站,第一页的推送就出现了某冰某予同款?你敢说百度没有采集你的搜索习惯?百度还会自动分析你喜欢点的搜索结果,我喜欢吃一个饭馆的菜,在百度地图里搜了几次这个菜馆,后来在百度搜索里面这个饭馆老排在第一页,然而我朋友搜却要翻几页才有。这难道不是非人为地”社工了”我的饮食爱好? 然而马云的起点多高?马化腾和李彦宏这些年轻人,老是想搞个大新闻,可我们马云爸爸呢?早就和奥巴马谈笑风生!题主可能并不知道淘宝的千人千面,更不谈阿里云和万网了,这个问题就不深聊了。 4、这个在民间存在,天朝官方是不是有更详细的……中国的国家机关庞大而臃肿,但是你不要以为这只是一个花拳绣腿的胖子。你要知道,除了少部分不出世的鬼才,大部分勤奋好学天赋超群的人才都是被国家相关单位和机关收录了,偶尔你去相关部门办个证啥的看人家动作慢效率低,但那只是前台工作人员好吗,后台的技术性人才还是很厉害的。比如,中国的身份证查询系统,通过身份证号码,就可以查出这个人的学历学籍居住地、最近的开房记录、最近的上网记录、犯罪记录、考试记录、行车记录,等等等等……但是说过了,中国的国家机关庞大而臃肿,因为人实在是太多了,有时候很多信息的得不到及时的更新。虽然我只要在派出所刷一下身份证就能看到我的婚配状况,但是我仍然需要回到地方派出所开一张单身证明才能买房,这种操蛋事情很多人都碰到过。 总而言之,跨省开门查水表你怕不怕? ====================================================可能以上我说了太多文字,看起来比较累,也丝毫没有说服力。所以,不如来作一下死吧。 众所周知,BAT乃是目前中国最顶尖的互联网三大巨头,互联网顶尖的人才、团队,都集中在这三大巨头里面,这些杰出的顶尖的人才,都拥有国内领先的互联网技术、互联网思维,毫不客气的说,这些大巨头里的小兵,放在小企业里,也是能扛大鼎的人物。那么问题来了,如果你是一个HR,或者是一个猎头,如何挖掘或获得这些大巨头的核心成员资料,方便挖掘人才(挖墙角)。 拿腾讯举例吧。目前网上早已公开化的信息,就是: 1号人物:马化腾 网名:pony QQ:10001 腾讯公司总裁CEO2号人物:张志东 网名:Tony QQ:10002 腾讯公司技术总监CTO3号人物:曾李青 网名:kney QQ:10003 高级执行副总裁兼首席运营官4号人物:陈一丹 网名:Charles QQ:10004 高级执行副总裁兼首席行政官5号人物:许晨晔 网名:daniel QQ:10009 高级执行副总裁兼首席信息官CIO6号人物:曾振国 网名:Patrick QQ:10006 高级执行副总裁兼首席财务官7号人物:小光 网名:free QQ:10007 腾讯技术部经理 网络总管8号人物:夜猫 网名:nightcat QQ:10008 早期的腾讯公司的技术开发人员 这些创始人一类的人物,肯定是难以挖动的。(除非你是国际一线企业,其实这些大佬大部分离开腾讯的话只能是自己创业,比较菩萨太大没那么大的庙) ※ 由于QQ群的数据库已于2013年底被脱裤,QQ群的社工库里面收录了2013年以前的所有群成员、QQ号、QQ昵称、QQ群关系的数据。 马化腾的社工结构图 于是我们来社工一下马化腾的QQ群关系,得到下图。没错,我们可以清晰地看到,马化腾截止到2013年年底,参与或拥有过的QQ关系群,而且能从群数据里准确地看到其他群成员的QQ号和昵称资料。 大家肯定也有加入过工作群或者生活群的经验,很多时候为了方便分辨,都是用的实名昵称,很明显,在【QQ空间产品中心群】里面,大多数人都是实名的。 所以,如果你是一个猎头,这时候知道该怎么做了吗?(卧槽,我会不会说太多了!)(我得声明一下:以上图片皆来自互联网,我不知道他们是怎么产生的!本人不负任何法律责任,谢谢。) 哦,对了,顺便提一下QQ密码的社工库,也是那一年,QQ密码的社工库也发生了小规模的脱裤。 很多密码还是加密的,但是大多数都已经是破解了的,破解成明文的密码哦!然而你就算知道了马化腾的密码也没什么卵用。 我只是想说:※ 社工库里连马化腾的密码都收录了,你以为你的密码有多安全吗?? 相关阅读:黑客和隐私(一)前言 安全 隐私 黑客

11 个月前

我敢肯定大家一定听说过Leakedsource吧?如果没有的话,我建议大家搜索一下这个网站,你一定可以找到关于该网站的很多信息。简而言之,它就是一个Web服务器,我们可以通过服务器提供的API接口来搜索数据库内容。该网站所能提供的数据量非常的惊人,他们声称自己有两百万个数据库,并拥有超过22.9亿条数据记录,而且数据量仍在不断增加,但谁知道这是不是真的呢?他们也许真的有这么多数据库,但事实的真相还是要靠我们自己去发现,于是便有了下面这个故事… 2016年10月11日,该网站更新的最近20个收录的泄密网站及泄密数据量(加粗部分为千万级别以上泄密) Evony.com (Main) – 33,407,472 users Zynga.com (Community) – 4,932,930 users PakWheels.com – 674,775 users GameVN.com – 1,373,412 users Devil-Group.com – 29,689 users RPG.net – 132,430 users FeverClan.com – 58,259 users PngClub.com – 198,993 users ATBForum.com – 154,806 users AarinFantasy.com – 434,851 users FijiLive.com – 143,026 users ExileMod.com – 71,223 users ComicBook.com – 52,734 users Trillian.im – 78,887 users QIP.ru – 33,383,392 users Rambler.ru – 98,167,935 users Btc-E.com – 568,355 users BitcoinTalk.org – 499,593 users Last.fm – 43,570,999 users Dropbox.com – 68,680,737 users 最初,一位名叫“Chris Poole”(@ codingplanets)的用户在pastebin上发表了一份帖子(http://pastebin.com/vZ043Q4u),并在帖子中声称自己成功入侵了Leakedsource.com的两台网络服务器。他不仅在其网络系统中发现了该网站用于记录用户搜索信息的日志,而且还发现该网站的支付系统中存在安全问题。除此之外,他还获取到了该网站用于存储用户资料的数据库内容。 这张pastebin的帖子发布于当地时间2016年10月10日,标题为《Operation leakedsource》。攻击者在这张帖子中详细讲述了自己如何一步一步入侵Leakedsource.com的网络系统,并获取到数据库存储数据的过程。除此之外,攻击者还晒出了他们所发现的部分数据,并且还在整个叙述过程中加入了一些评论和注解。 根据攻击者的描述,此次数据泄漏事件貌似是从一次简单的NMAP扫描开始的,攻击者扫描到了某个开放端口之后便使用了包含大量密码的密码字典来对服务器的SSH密码进行暴力破解。等待了好几个小时之后,暴力破解终于完成了,而爆破结果使得Chris可以轻易地获取到该网站服务器的访问权限。接下来,Chris便开始搜索服务器中存储的MySQL数据库凭证。最终他成功找到了这些数据,并且还发现了一个包含三十多万条会员信息的数据库。毫无疑问,Chris当然会把这些信息全部下载下来。 Chris在帖子中说到:“没错,我的确在该网站服务器中发现了一个包含有三十多万条用户信息的数据库,其中包含有用户的电子邮箱地址、密码、用户名、最后登录日期、以及会员等级等数据。” 攻击者声称,当他成功入侵了该网站的第一个服务器时,他曾尝试使用“CD”命令来列出服务器主机databases目录下的数据内容,但是当时服务器却崩溃了。当然了,对于保存有大量文件的系统而言,这种情况是十分常见的。除此之外,在他使用WinSCP来导出数据库时,花了十二个小时的时间却只导出了大约9%的数据库数据。由此看来,该网站的数据量确实非常的大。除此之外,攻击者还发现Leakedsource.com一直都在记录用户所有的搜索行为,这就非常的尴尬了。 攻击者在帖子中表示:“他们会将用户的搜索信息记录在网站日志中,其中包括用户的搜索细节、搜索时间、用户名、密码、盐值、以及哈希。” 攻击者的这一发现使得整个事件变得更加有意思了,曾经使用过这个系统的用户可能会对此表示愤怒。但是攻击者也表示,他们已经使用“rm –rf’d”来将该目录彻底删除了。整整三百多万条搜索记录被删除了,想必Leakedsource.com真的是要哭了吧?如果你这样想的话就说明你真是太天真了!就在几分钟之后,Chris就发现该网站的服务器会将日志记录发送给一台google服务器。于是乎,Chris便使用之前所获取到的凭证来对这一服务器进行了检测,结果很明显,他成功地登录了这台google服务器。 整个检测过程中,数据库的数据正在一点一点地下载下来。而此时Chris打算对该网站的API系统进行一次扫描,他仅仅使用了一个简单的grep命令便得到了一个非常重要的发现:该网站不仅缺乏安全保护机制,而且就连他们的支付系统都存在非常严重的安全问题。都涉及到金钱了,Leakedsource还不认真对待,真的是够了! 在对第二台服务器所连接的google服务器进行了分析之后,Chris发现有三个stresser站点正在同时使用这台服务器。 http://networkstresser.com https://exitus.to/ https://webstresser.co/ 结语 我们可以在帖子的结尾部分看到一份声明,Chris在这份声明中解释了他为何要进行此次入侵。他在帖子中写到:“我为什么要这样做?其实也没有非常复杂的原因,我只是做了一件大家都想做的事情,每个人都想知道这个网站所提供的服务到底合不合法。这个网站到底是不是美国联邦调查局用来逮捕黑客的呢?就此看来,阴谋论者的这一看法也就显得十分愚蠢了。话虽如此,但是我曾经也见到过美国联邦调查局使用其他更加奇怪的方法来抓捕黑客,所以这也并不会让我感到惊讶。” 除此之外,Chris还在Twitter上发表了一份声明,并表示他将会在近期将泄漏数据公布出来。 这则消息被曝光之后,想必有很多人都会坐在电脑面前等着Chris将泄漏数据公布出来吧?除了在pastebin上发帖,Chris还单独制作了一个名为“leakedsource.cf”的网站(http://leakedsource.cf/),并在该网站中提供了与pastebin帖子相同的内容。

11 个月前

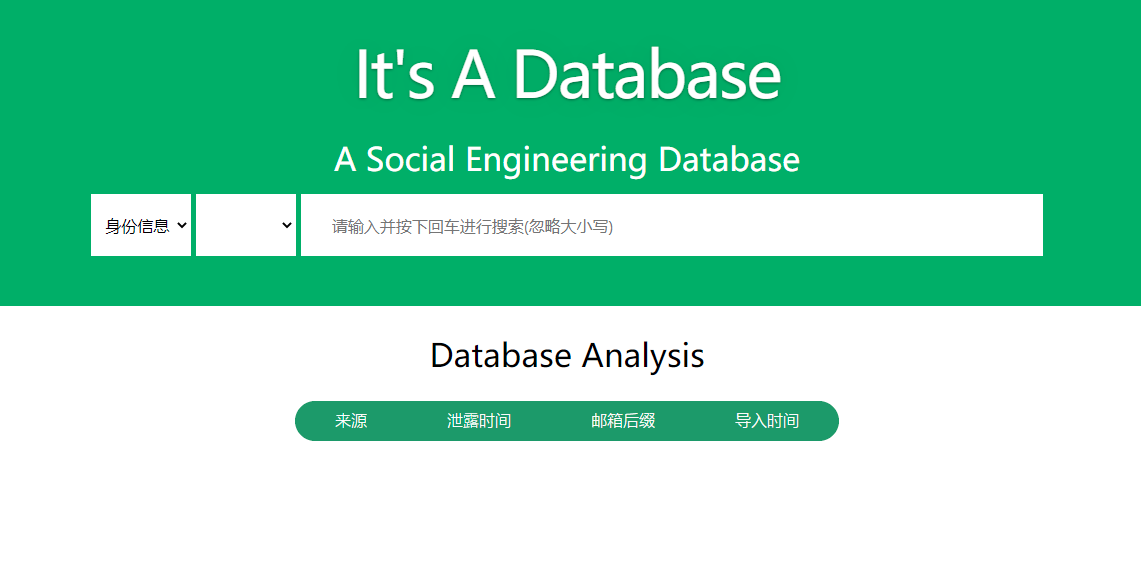

Social Engineering Database Backend Using language: python 3.5 Using database: MongoDB Requirements: pymongo, flask, Flask-RESTful 安装 源码安装 本地安装配置mongo,数据库名为socialdb info个人信息表 person账号密码表 前端npm install ,在dist/serverConfig.json修改配置后端接口地址 后端安装python依赖,python3 -m pip install -r requirements.txt。python3 api_main.py启动后端接口 docker部署安装 直接从Docker Hub pull 镜像 sudo docker push kalagin/socialdb_vue_flask:v1.4 宿主机启动mongo服务 运行镜像 sudo docker run -ti -p 80:80 -e MONGODB_URI=mongodb://192.168.32.132:27017 -d socialdb_vue_flask:v1.4 MONGODB_URI填自己的mongo地址,不是127.0.0.1,而是宿主机内网地址 进入docker CONTAINER sudo docker exec -it CONTAINER_ID bash cd ../client/dist/ #修改serverConfig.json文件中baseUrl,直接ip/域名/api即可 exit 重启CONTAINER sudo docker restart -it CONTAINER_ID 访问宿主机80端口 Frontend Using vue.js Requirements: axios, echarts Frontend Preview Make it better SQL query not safe enough. Inefficient SQL query. Backend interface limit. Frontend search waiting layout. socialdb_vue_flask_n... Github链接:https://github.com/wdsjxh/socialdb_vue_flask_new

@fkmY9h1M:您好,贵站已经添加!

提交链接

类别:在线工具 名称:喵喵工具集 地...

提交链接

您好站长,申请贵站收录 网站名称:...

提交链接

@5ZN2liXC:您好,已经添加了哦!...

提交链接

您好站长,申请贵站收录 网站名称:...

提交链接

@5ZN2liXC:您好,已经添加了哦!...

提交链接

类别:博客站点 名称:小报童专栏 地...

提交链接

类别:在线工具 名称:夸克搜 地址:...

提交链接