www.woyun.org官方

WooYun是一个位于厂商和安全研究者之间的安全问题反馈平台,在对安全问题进行反馈处理跟进的同时,为互联网安全研究者提供一个公益、学习、交流和研究的平台。其名字来源于互联网上的“云”,在这个不做“云”不好意思和人家打招呼的时代,网络安全相关的,无论是技术还是思路都会有点黑色的感觉,所以自然出现了乌云。

你可以叫他乌云,或者巫云,或者我晕,但是我们坚信它是汇聚互联网安全研究者力量的,将带来暴风雨清洗一切的乌云。

乌云网是国内一个立足于计算机厂商和安全研究者之间的安全问题反馈及发布平台,用户可以在线提交发现的网站安全漏洞,企业用户也可通过该平台获知自己网站的漏报。乌云网上线几年来,一直是IT软件开发者技术交流的论坛,所探讨的技术也仅是各自领域内所接触的各类技术BUG,并通过网上互动交流促进软件开发技术的发展。乌云网成立的初衷也是致力于成为一个服务于互联网IT人士技术开发的互动平台,在业界有着一定的影响力。

一、什么是乌云(wooyun.org)

推荐阅读:

12 个月前

www.woyun.org官方 WooYun是一个位于厂商和安全研究者之间的安全问题反馈平台,在对安全问题进行反馈处理跟进的同时,为互联网安全研究者提供一个公益、学习、交流和研究的平台。其名字来源于互联网上的“云”,在这个不做“云”不好意思和人家打招呼的时代,网络安全相关的,无论是技术还是思路都会有点黑色的感觉,所以自然出现了乌云。 你可以叫他乌云,或者巫云,或者我晕,但是我们坚信它是汇聚互联网安全研究者力量的,将带来暴风雨清洗一切的乌云。 乌云网是国内一个立足于计算机厂商和安全研究者之间的安全问题反馈及发布平台,用户可以在线提交发现的网站安全漏洞,企业用户也可通过该平台获知自己网站的漏报。乌云网上线几年来,一直是IT软件开发者技术交流的论坛,所探讨的技术也仅是各自领域内所接触的各类技术BUG,并通过网上互动交流促进软件开发技术的发展。乌云网成立的初衷也是致力于成为一个服务于互联网IT人士技术开发的互动平台,在业界有着一定的影响力。 一、什么是乌云(wooyun.org) 关于乌云网 - Panda So WooYun WiKi - Panda So This repo is archived. Thanks for wooyun! 乌云公开漏洞、知识库爬虫和搜索 crawl and search for wooyun.org public bug(vulnerability) and drops - Panda So docker搭建8.8万乌云漏洞库 - Panda So 乌云公开漏洞、知识库搜索 search from wooyun.org - Panda So 乌云(WooYun.org)历史漏洞查询---http://WY.ZONE.CI - Panda So Wooyun Drops知识库 - Panda So

12 个月前

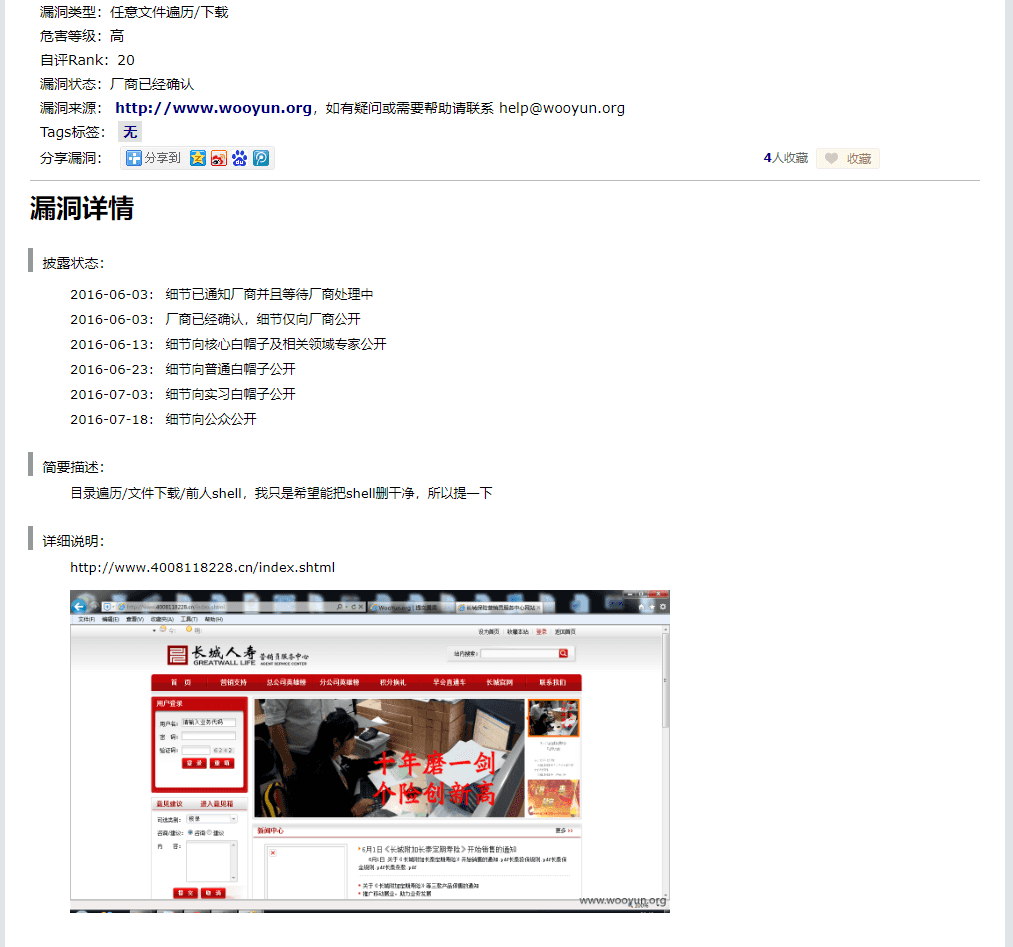

wooyun_public 乌云公开漏洞、知识库爬虫和搜索 crawl and search for wooyun.org public bug(vulnerability) and drops 1.wooyun公开漏洞爬虫版 源自2016年6月底使用scrapy爬虫爬取的4W公开漏洞和知识库,虚拟机为ubuntu14.04,采用python2+mongodb+flask(tornado)和Elasticsearch搜索引擎。 虚拟机下载地址: https://pan.baidu.com/s/1HkR4ggvAwTikshsjcKYBuA ,提取密码:8wnb(2018.4.23更新) 安装、使用指南(点我) 2.wooyun公开漏洞纪念版 漏洞信息和代码来自于m0l1ce的wooyun_all_bugs_8.8W,包含8.8W漏洞信息(不含知识库);搜索和漏洞信息代码位于wooyun_final,对代码进行了部份修改: 修改了搜索功能,支持多关键字搜索和在漏洞详情中搜索 修改了离线图片文件的位置,搜索结果直接使用虚拟机中的离线图片 修改了代码以适应PHP5.6及更新版本 虚拟机为ubuntu16.04,PHP5.6+MySQL5.7+Apache2。虚拟机下载地址: https://pan.baidu.com/s/1qYRqa3U 密码: w8vb (2017.7.4) 虚拟机用户名、密码为hancool/qwe123 3.其它 本程序只用于技术研究和个人使用,程序组件均为开源程序,漏洞和知识库来源于乌云公开漏洞,版权归wooyun.org。

12 个月前

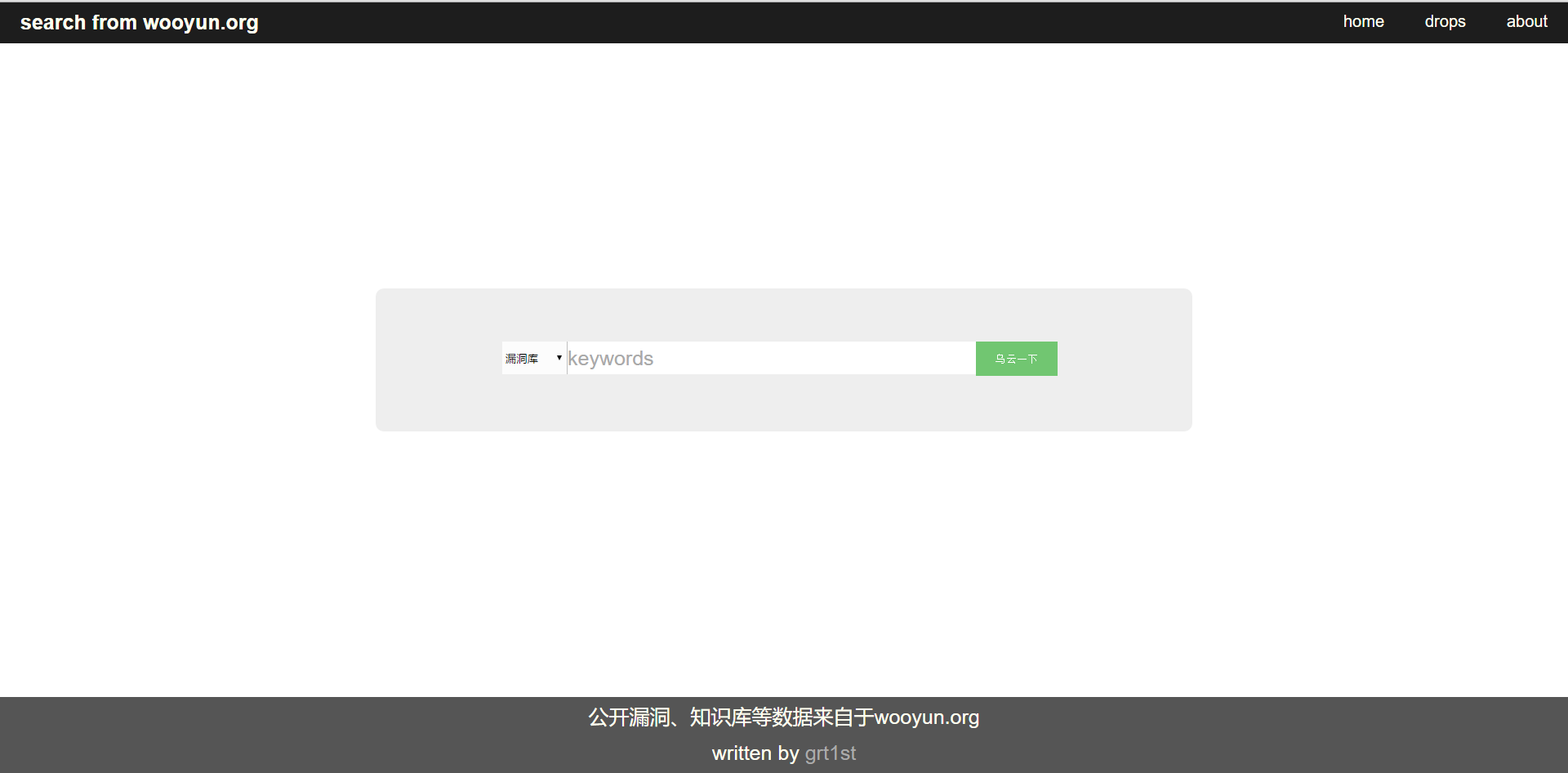

wooyun_search 乌云公开漏洞、知识库搜索 0x00.介绍 灵感来源于hanc00l的github项目wooyun_public wooyun_public基于flask或者tornado,而本项目可以布置在apache、nginx等上 如果你有wooyun的静态网页数据,那么我们可以开始了! 整个项目包括两个部分,第一部分是索引,将网页信息存储进数据库;第二部分是搜索,从数据库中查找信息。支持进行二次开发 资源链接: bugs 链接: http://pan.baidu.com/s/1bpC8wkn 密码: q88g(9.25更新 drops 链接:http://pan.baidu.com/s/1i5Q8L3f 密码:6apj 0x01.依赖组件及说明 python 2.7和pip python依赖:BeautifulSoup,MySQLdb mysql,php及任意web服务器(php需开启mysqli模块 将本项目放进web服务器目录下,bugs目录下为漏洞库文件,drops目录下为知识库文件,bootstrap为样式 0x02.索引配置 app.py为建立bugs索引的脚本(bugs数据较多,运行时间很久,在我树莓派上约六个小时零十几分钟 app1.py为建立drops索引的脚本。因为脚本中openu()函数打开的文件名只能为中文,建议将drops目录下的中文文件名改为英文(例如,安全运维-xxxx.html=>safe-xxxx.html) 在app.py与app1.py需要修改如下语句,更改参数如主机、端口号、用户名、密码 conn=MySQLdb.connect(host='localhost',port=3306,user='root',passwd='',db='wooyun',charset='utf8') 注意mysql编码需要为utf-8 show variables like 'character%'; #查看编码 在mysql中建立数据库wooyun,数据表bugs、drops,分别建立字段title,dates,author,type,corp,doc与title,dates,author,type,doc create database wooyun create table bugs(title VARCHAR(500),dates DATETIME, author CHAR(255),type CHAR(255),corp CHAR(255),doc VARCHAR(200) PRIMARY KEY); create table drops(title VARCHAR(500),dates DATETIME, author CHAR(255),type CHAR(255),doc VARCHAR(200) PRIMARY KEY); 之后就可以建立索引了 sudo python ./app.py sudo python ./app1.py 建立索引时间较长,正在打包我的wooyun数据库文件,链接后续放出 bugs数目为40293,drops数目为1268 use wooyun; select count(*) from bugs; select count(*) from drops; 0x03.搜索配置 修改search.php中修改如下语句中参数,如主机、端口、用户名、密码等 $db=new mysqli('localhost:3307','root','','wooyun'); 0x04.问题 运行app1.py时有一个文件title匹配不到,所以进行了略过处理.我已经尽量使脚本可以匹配到需要的信息。因为无法定位到哪一个html文件出错,我也无法进行改进,sorry。不过只有1个文件,影响不大 对页面布局不是很精通,前端有更多可以改进的地方 drops很奇怪的会都需web目录下的js而不是本身目录里的js,所以drops的页面会有些乱。开发者模式看一下,缺少的js为web目录/static/drops/css与web目录/static/drops/js。新建目录再把drops下的css、js文件夹复制过去即可 0x05.后记 本来打算把wooyun_public布置在我的树莓派上,因为一些原因失败,所以萌生了自己搭建的念头 总共搭建了十天,接触了js、bootstarap、beautifulsoup、mysqldb、mysqli和pdo。虽然以前也会css与php,但这是第一次真正写一个动态网页,感觉很棒。 0x06.其他 本程序只用于技术研究和个人使用,程序组件均为开源程序,漏洞和知识库来源于乌云公开漏洞,版权归wooyun.org。 新浪微博:http://weibo.com/grt1st 个人邮箱:[email protected]

12 个月前

docker搭建8.8万乌云漏洞库 2020年9月28日 雨苁 渗透测试, 漏洞, 黑客技术 目录导航 Docker搭建wooyun 容器内相关配置文件位置 其它 项目地址 代码主要来自于hanc00l的wooyun_public的wooyun_final 漏洞信息来自于m0l1ce的wooyun_all_bugs_8.8W,包含8.8W漏洞信息(不含知识库) 支持 支持多关键字搜索和在漏洞详情中搜索 漏洞详情图片支持相对路径读取本地图片 代码适应PHP5.6 源码需在lamp环境下运行,拉取源码V7hinc/wooyun_final 到网站根目录, 下载wooyun数据库wooyun_bugs_db.tar.bz2 文件解压到MySQL文件路径下wooyun文件夹 Docker搭建wooyun Dockerfile构建方法 docker build -t v7hinc/wooyun github.com/V7hinc/wooyun_final 或者直接拉取已经生成的docker镜像 docker pull v7hinc/wooyun 创建新的容器 由于wooyun的图片占容量较大,所以在Dockerfile中加了VOLUME挂载卷,不至于把容器撑的很大 2种挂载方法(这个地方容易有坑) 1、不指定宿主机挂载目录 docker run --name wooyun -p 5000:80 -dit v7hinc/wooyun:latest /bin/bash # 创建好容器后查看挂载位置,cd进入查询结果"Source"后面的路径,就是对应容器中upload的路径 [root@localhost ~]# docker inspect wooyun | grep "Source" "Source": "/var/lib/docker/volumes/21313d9e09fd3b571ae1daab856d07012f2081c940a9d839c121fa62f7f43764/_data", 2、指定宿主机挂载目录 docker run --privileged=true --name wooyun -v ~/upload:/home/wwwroot/default/upload -p 5000:80 -dit v7hinc/wooyun:latest /bin/bash 到此wooyun漏洞库已经还原好了。可以通过访问http://IP:5000访问到了 但是会发现打开漏洞详情图片看不了 接下来需要下载图片资源,然后解压到docker宿主机的~/upload目录下就可以看到图片了,如果是采用不指定宿主机挂载目录则解压到”Source”对应的路径即可 百度网盘下载链接: https://pan.baidu.com/s/1cadRdAC5Cxb1M_o5URNXSw 提取码: tkqg 效果图 Nice: 容器内相关软件安装目录 Apache目录:/usr/local/apache/ MariaDB 目录 : /usr/local/mariadb/ MariaDB数据库所在目录:/usr/local/mariadb/var/ PHP目录 : /usr/local/php/ 默认网站目录 : /home/wwwroot/default/ 容器内相关配置文件位置 Apache配置文件:/usr/local/apache/conf/httpd.conf Apache虚拟主机配置文件目录:/usr/local/apache/conf/vhost/ Apache默认虚拟主机配置文件:/usr/local/apache/conf/extra/httpd-vhosts.conf 虚拟主机配置文件名称:/usr/local/apache/conf/vhost/域名.conf MySQL配置文件:/etc/my.cnf PHP配置文件:/usr/local/php/etc/php.ini php-fpm配置文件:/usr/local/php/etc/php-fpm.conf 其它 本程序只用于技术研究和个人使用,程序组件均为开源程序,漏洞和知识库来源于乌云公开漏洞,版权归wooyun.org。 项目地址 GitHub: https://github.com/V7hinc/wooyun_final docker搭建8.8万乌云漏洞库 - ?雨苁ℒ?

@fkmY9h1M:您好,贵站已经添加!

提交链接

类别:在线工具 名称:喵喵工具集 地...

提交链接

您好站长,申请贵站收录 网站名称:...

提交链接

@5ZN2liXC:您好,已经添加了哦!...

提交链接

您好站长,申请贵站收录 网站名称:...

提交链接

@5ZN2liXC:您好,已经添加了哦!...

提交链接

类别:博客站点 名称:小报童专栏 地...

提交链接

类别:在线工具 名称:夸克搜 地址:...

提交链接