12月28日,北京市公安局网络安全保卫总队(以下简称网安总队)工作中发现,网传有人利用互联网贩卖470余万条疑似12306铁路订票网站的用户数据,引发社会广泛关注。中国铁路总公司官方微博回应“网传信息不实,12306网站未发生用户信息泄露”。

获此情况后,网安总队立刻会同西城分局成立专案组开展工作。经查,一网络用户“deepscorpions”在网上贩卖疑似12306铁路订票网站的用户数据,包含60余万条用户注册信息和410余万条铁路乘客信息。经专案组网上侦查、溯源追踪,成功锁定犯罪嫌疑人为我市西城区某科技有限公司员工陈某(男,25岁,河北省邢台市人),后于29日在该公司所在地将其抓获归案。

经讯问,陈某供述60余万条用户注册信息,系其前期在网上非法购买所得,并非通过对12306官方网站技术入侵获取。其余410余万条铁路乘客信息,系其利用上述用户注册信息,通过第三方网络订票平台非法获取。

目前,嫌疑人陈某因涉嫌侵犯公民个人信息罪被西城分局刑事拘留。案件正在进一步审理中。

很多人就有一个疑问他在暗网上卖数据,怎么抓住的!

你看下面的内容,也许有启发

溯源

暗网卖家还给出了高清图片示例,用的是新浪图床。好奇的我,有个想法——图片反查。

> 图片反查,根据图片地址查询图片来源,从而找到发图的人。

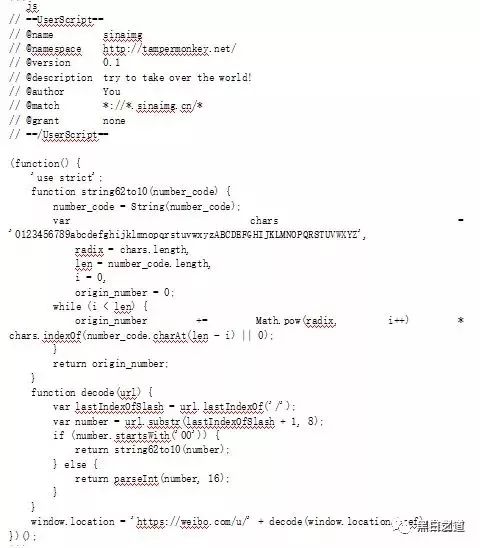

百度一下后,发现新浪图床还真可以。还有人制作了浏览器插件。下面附一个油候脚本。

在 Chrome 商店下载了插件,试了试还真能找到图片的来源。

于是我就找到了下面的这个微博账号"xxx酱"。到这里了,我们就不深究了。已经从暗网走到了互联网中,卖家身份败露。

微博图片反查主人工具:

http://tools.vlan6.com/plugin/weibo/

“IT同路人”微信公众号

投稿邮箱:[email protected]

推荐阅读:

社会工程学科普-熊猫云搜

xx贴吧工具箱【隐藏发贴查看】

百度贴吧隐藏帖子,一键查询【熊猫云搜】

B站评论查询,人物画像,大数据溯源【熊猫云搜】

B站直播间,弹幕查询,人物画像,大数据溯源【熊猫云搜】

【全网独家】熊猫云搜、贴吧、网易云、B站评论、微博搜索

B站弹幕查询,人物画像,大数据溯源【熊猫云搜】

查B站弹幕发送者,根据视频链接,查询加密mid转换,人物画像,大数据溯源【熊猫云搜】

哔哩哔哩高清视频解析下载,视频所有弹幕解析【B站视频解析】

一个访问网址就能偷拍你的网站照妖镜教程及源码

臺灣ICP000000001

sitemap

臺灣ICP000000001

sitemap

歡迎關註,獲取最新資源

@fkmY9h1M:您好,贵站已经添加!

提交链接

类别:在线工具 名称:喵喵工具集 地...

提交链接

您好站长,申请贵站收录 网站名称:...

提交链接

@5ZN2liXC:您好,已经添加了哦!...

提交链接

您好站长,申请贵站收录 网站名称:...

提交链接

@5ZN2liXC:您好,已经添加了哦!...

提交链接

类别:博客站点 名称:小报童专栏 地...

提交链接

类别:在线工具 名称:夸克搜 地址:...

提交链接